新たなセキュリティフレームワークの考え方として、ゼロトラストが注目されています。提言自体は2010年ですが、そのコンセプトの導入においては一度に変えていくのではなく、既存の仕組みも活用したハイブリッドな導入が必要になります。この記事では、ゼロトラストの基本的な考え方、導入するメリット、導入すべきソリューションの具体例などについて紹介します。

Cloud Mail SECURITYSUITEのサービス資料を受け取る

目次

ゼロトラストとは

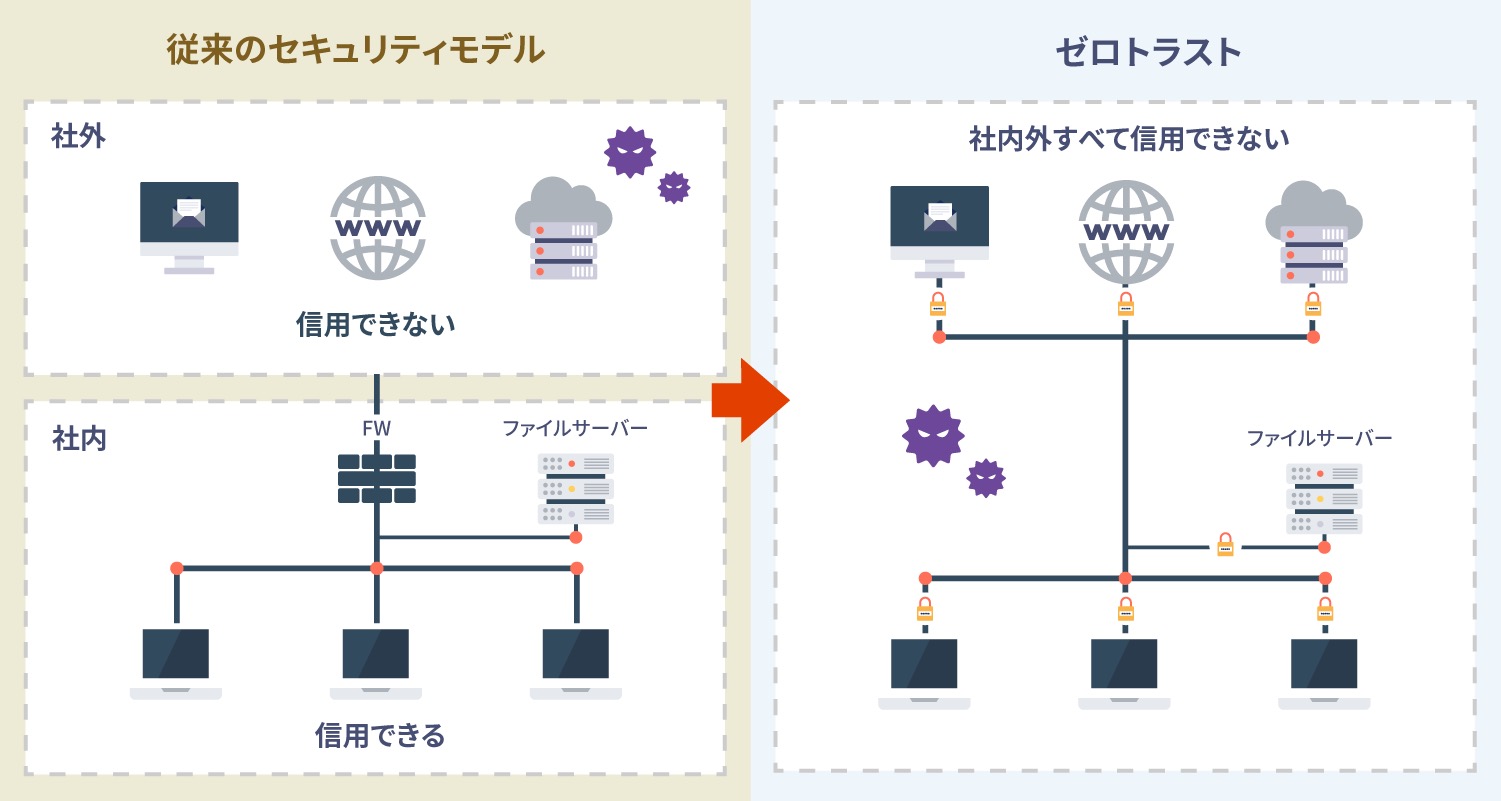

ゼロトラストとは、守るべき資産のある社内ネットワークとそれ以外のネットワーク境界だけでなくネットワーク内のあらゆるものを遮断する必要があるという前提で、守るべき情報資産やシステムにアクセスするものは全て信用せずに検証することで、脅威を防ごうとする考え方です。2010年に米国の調査会社ForresterResearch, Inc の John Kindervag 氏が提唱しました。

名前の通り「何も信用せず、すべての通信を疑う」とするコンセプトで、昨今の情報セキュリティの考え方では攻撃者に境界を破られてネットワーク内を水平移動されるリスクがあることから、従来のネットワークの境界(内部と外部)を区別したセキュリティ対策は必ずしも有効ではない、とする考え方に基づいています。

Kindervag 氏は、ゼロトラスト実現のために7つの技術的カテゴリーがゼロトラスト実現のために有効に機能する実装要件として検討できる、として紹介しています。

- ネットワークセキュリティ

- デバイスセキュリティ

- アイデンティティセキュリティ(ID管理)

- ワークロードセキュリティ

- データセキュリティ

- 可視化・分析

- 自動化

境界型防御との違い

境界型防御(境界型セキュリティ)とは、内部にいるユーザーやデバイスは基本的に信用するという考え方です。企業や組織のネットワークの境界を守ることに重点を置いています。境界だけでなく、ネットワーク内部からの脅威も考慮に入れ、アクセスごとにセキュリティを確認する必要があるという前提で、脅威を防ぐゼロトラストとは異なります。

ゼロトラストの基本的な7つの考え方

2010年に提唱されたKindervag 氏の考え方を元にして、実装するために重要となる指針を2020年8月にNIST(National Institute of Standards and Technology:米国立標準技術研究所)が、「NIST SP800 207 Zero Trust Architecture(通称、NIST SP800-207)で「ゼロトラストにおける7つの基本原則」として紹介しています。

- データソースとコンピュータサービスは、全てリソースと見なす

- 「ネットワークの場所」に関係なく、すべての通信を保護する

- 企業リソースへのアクセスを、セッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた「動的ポリシー」により決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を行い、アクセスが許可される厳格に実施する

- 資産・ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

これらの7つの基本原則をまとめ、以下を満たした状態が理想的なゼロトラストであると提言されています。

- 全てのリソースへのアクセスの認証と認可がリクエストごとに動的に決定される

- 全てのリソースの状態が、その判断に用いられる

- 全てのリソースの機器や通信が保護され、状態が可視化によって監視されている

ゼロトラスト普及の背景や必要性

ゼロトラストが注目される背景は、第一に従来のセキュリティモデルである境界型防御の限界にあります。かつてインターネットが普及する前までは、社内ネットワークは外部ネットワークと完全に切り離され、データ授受などは社内だけで完結していました。

その後、業務でのインターネット利用が進む中で、社内の情報資産を守るためにインターネットと社内ネットワークとの境にファイアウォールなどのセキュリティー機器を置き、社内ネットワークと社外ネットワークを区別する形でセキュリティモデルが組まれるようになりました。これが境界防御と呼ばれる従来のセキュリティモデルです。

しかし2010年代以降になってクラウドサービスの業務利用が増えたり、様々なモバイル端末が登場したり、企業が許可していないクラウドサービスが利用されてしまうシャドーITの問題や、内部不正による情報漏洩なども発生するようになりました。

従来のセキュリティモデルとゼロトラストの違い

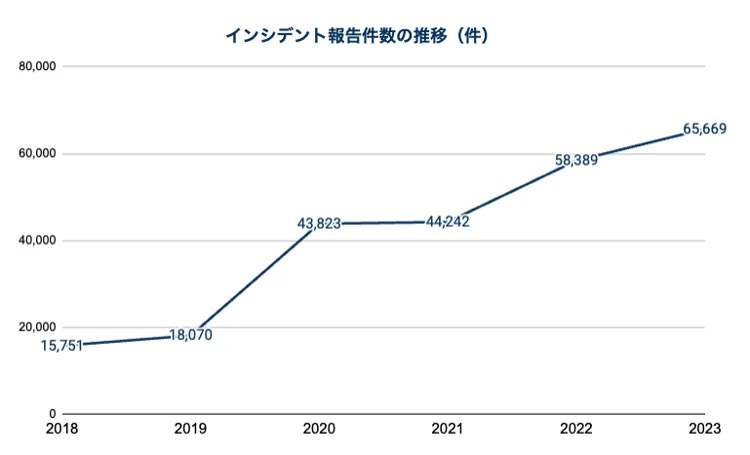

2019年末以降のCOVID-19の大流行にともなうテレワークの増大がこの傾向を加速させました。JPCERTコーディネーションセンター(JPCERT/CC)のレポートによると、2019年からインシデント報告数が一気に増加しています。

出典:JPCERT/CC インシデント報告対応レポートから当社作成

このように、企業が守るべき情報資産は外部に分散する状況になり、社内ネットワークと外部との境界を防御するだけではセキュリティリスクを回避できなくなっています。インターネットに接続する社内PCだけでなく、業務で利用する様々なクラウドサービスのサーバー、リモートで利用するノートパソコン、モバイル端末など、さまざまな場所をサイバー攻撃や情報漏洩などのセキュリティリスクから防御しなければならないのです。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードゼロトラストを導入するメリット

ゼロトラストを導入することによるメリットを4つの観点から解説します。

1. より厳密な情報管理の実現

あらゆるトラフィックやデバイスなどをその都度通信し、クリアしたものだけがアクセスできる環境になるため、攻撃からの防御や情報漏洩リスクを回避します。万一インシデントが発生した時にも、原因特定や影響範囲の検出、対応にかかる時間を最小限に抑えることができます。

2. 多様な働き方に対応

デバイスやネットワーク、アプリケーションなど様々な対象に対策を講じられることから、社外や自宅などあらゆる場所や環境、端末から安全にアクセスできるようになります。社内での作業やテレワークなどの多様な働き方を、セキュアな環境で実現できます。

3. 管理運用コスト減少、拡張性の容易さ

従来はセキュリティ対策を複数の仕組みを用意して対応していたため、多数のアウトソースベンダーを使うことになり、セキュリティポリシーの不統一による管理の煩雑さや、各機器の管理や運用のコストが掛かっていました。ゼロトラストではクラウド上で各セキュリティを一元管理できることから、管理の手間やコストを減らすことができるようになります。

また一貫したセキュリティポリシーで管理できるため、システム統合や拡張の検討も容易になります。

4.人材流動化に対応できる

ゼロトラストが浸透している企業であれば、さまざまな雇用方法に対応できるため、スムーズな人材獲得につながります。人材流動化とは、人が企業間を移動して市場が活性化している状態を指します。しかし、ここ数年で、働き方は多様化したこともあり、人材の移動が流動化し、内部の関係者による持ち出しが原因の情報漏洩事件も増えています。そこで、ゼロトラストを導入することで、従業員がオフィス外から企業ネットワークやクラウドサービスにアクセスする際にも安全かつスムーズな接続を実現でき、内部起因による情報セキュリティリスクを軽減できます。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードゼロトラストを導入する課題やデメリット

ゼロトラストを導入する際には、費用面や利便性、従業員の負担といったデメリットや課題があることも念頭に入れておきましょう。

1.ランニングコストがかかる

ゼロトラストを導入する際には、新たにシステムを構築する初期費用が必要です。ゼロトラストでは、全てのアクセスで認証を行います。加えて、常にネットワーク上のリソースをモニタリングし、ログ監視も行うため、対応範囲や対策が多く、管理システムやツールを運用するためのコストも増えます。従来の境界型防御で情報が漏洩した際の被害額と比較検討したうえで、導入を決めてもよいでしょう。

2.利便性が悪くなる可能性がある

セキュリティ対策を徹底することで、利便性が悪くなる可能性も考えられます。ゼロトラストは短時間で認証が切れる仕組みになっているものがほとんどです。そのため、ログイン時とログイン状態を維持する際に、2段階認証や多要素認証などを行う手間がかかります。アカウント設定に誤りがあった場合に、ユーザの業務に支障が出る可能性があります。

3.ICT担当者の負担が増える

ゼロトラストを導入する過程で、企業のセキュリティルールが変化していくことが考えられます。すると、ICT担当者への質問やサポート依頼が増加し、ICT担当者の業務負担が大きくなるでしょう。また、ゼロトラストは従来のセキュリティシステムよりも複雑な管理が求められます。ICT担当者の業務負担が大きく、運用効率に影響が出ていると考えられる場合は、外部委託も視野に入れましょう。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードゼロトラストの導入に向いている企業

ゼロトラストを自社に導入すべきか判断に悩むこともあるでしょう。ここでは、ゼロトラストの導入に向いている企業について解説します。

リモートワークを導入している

リモートワークを導入している企業はゼロトラストセキュリティを導入することで、よりセキュリティを強化できます。ゼロトラストはリモートワーク環境に基づいたセキュリティ対策として有効です。ゼロトラストでは、アクセスの場所や方法、デバイスの種類に関わらず、すべて検証します。「身元」を認証できた場合に限りアクセスの許可を与える厳格なセキュリティ対策を実現できるため、リモートワークとの相性がよいと考えられています。

クラウドサービスを活用している

クラウドサービスは社内外アクセスの区別が曖昧であるため、従来の境界型防御が通用しません。ゼロトラストの「守るべき情報資産やシステムにアクセスするものは全て信用せずに検証する」という方針のもと、対策を行うことでセキュリティを強化できます。とくに、データセンターをクラウド上に置いている企業は、ネットワークの安全性だけでなく、アクセス制御や認証、通信の暗号化など、多層的なセキュリティ対策が求められます。

複数の子会社、拠点を持っている

複数の子会社、拠点で使われている業務用パソコンやスマートフォンのセキュリティ設定を統一するのは容易ではありません。デバイスごとに異なるセキュリティ設定が適用されると、セキュリティレベルにばらつきが出ます。複数の子会社、拠点を持つ企業はゼロトラストを導入することで、すべてのデバイスを一括管理できます。また、一貫したセキュリティ設定を適用できるため、高いセキュリティレベルを維持できるでしょう。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードゼロトラストの導入に不向きな企業

ゼロトラストの導入は、すべての企業に有益というわけではありません。ゼロトラストの導入に不向きな企業について解説します。

セキュリティ対策が不十分である

ゼロトラストとは、高度なセキュリティモデルのため、ファイアウォール、アンチウイルスといった基本的なセキュリティ対策が不十分な企業が導入しても、限定的な効果しか得られないでしょう。ゼロトラストは、既存のセキュリティ対策に置き換わるものではありません。あくまでも補完し、強化するものであると認識し、ゼロトラストの原則を採用しつつ、既存の境界防御を最適化することが重要です。これにより、より強固で適応性の高いセキュリティ態勢を構築できるでしょう。

予算が限られている

ゼロトラストを実現するためには、新たな製品やサービスの導入や運用に多大なコストがかかります。セキュリティ対策にかける予算が限られており、コストがゼロトラスト実現の障壁となっている企業も少なくありません。ゼロトラストの必要性を経営層が理解しておらず、十分な予算を確保できない企業は、スムーズなゼロトラストの実現は難しいでしょう。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードゼロトラスト実現に向け、事前に検討すべき事項

ゼロトラストを実現するうえでは、既存で運用しているインフラストラクチャーやプロセスを一気に全面的に入れ替えることは現実的ではありません。したがってゼロトラストを中長期のセキュリティ戦略として捉え、段階的に導入していくことをお勧めします。

実際にはゼロトラストと境界型防御の対策を同時に進めるハイブリッドな運用になり、自社の情報管理・セキュリティ課題を解決するために必要な機能とシステム構成を見極め、適切なサービス選定と導入計画を立てることになります。部門やシステム、業務等の単位で実装難易度や効果、コストを比較し、優先度を決め、段階的に導入していきましょう。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードゼロトラストを段階的に推進する上で有効なメールセキュリティソリューション

現実的なセキュリティ対策を進める上で、ミッションクリティカルなものから優先的に導入することが重要です。中でもメールは主要なランサムウェアの感染経路であり、なりすましメール、フィッシングメールなどの脅威が大きいことから、メールセキュリティソリューションの検討を推奨します。

Microsoft 365やGoogle Workspace対応のメールセキュリティ対策

Cloud Mail SECURITYSUITE(CMSS)は、Microsoft 365やGoogle Workspaceを月額200円からランサムウェアを含むマルウェアメールの受信防御、なりすましメールやフィッシングメールの受信防御、当社システムによるURLの安全性の確認、サンドボックスを導入できます。詳しくは 3分でわかる「Cloud Mail SECURITYSUITE」をご覧ください。

現在ご利用中のメールシステムにワームの侵入を防ぐメールセキュリティ

MAILGATE Σ(メールゲーツ シグマ)は、オンプレミス製品のほか、クラウドサービスにも対応できるクラウドメールセキュリティサービスです。

アンチスパム、フィッシングメール対策、なりすましメール対策、ビジネスメール詐欺(BEC)対策に加え、マルウェアやEMOTET(エモテット)などのトロイの木馬の受信防御を月額100円で実現します。受信したメールに潜む未知の脅威を防御するサンドボックスを、月額200円で導入できます。

詳しくは、ランサムウェアやパスワード管理等の総合メールセキュリティサービス MAIL GATES Σ をご覧ください。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロード関連記事

SASEとゼロトラストとの違いや、クラウド時代に必要なセキュリティモデルの考え方とは?

多層防御とは?巧妙化するサイバー攻撃手法を踏まえた3重の鉄壁、その技術的対策

DMARCとは? なりすましメールからお客様、取引先、従業員を守るために

フィッシングメールとは?被害事例と被害に遭わないための対策をわかりやすく解説

被害額は約4,050億円、ビジネスメール詐欺(BEC)の脅威と対策

増え続ける標的型攻撃メールの受信を防ぐ対策とは?

PPAP対策やメールセキュリティ強化サービス

資料ダウンロード