サイバー攻撃の手口は多様化しており、単一のセキュリティ対策では不十分となりつつあります。そこで有効な手段が、複数のセキュリティ対策を講じる多層防御です。この記事では、多層防御の仕組みや多重防御との違いやメリット、導入のポイントなどについて紹介します。

Cloud Mail SECURITYSUITEについて詳しく見る

目次

多層防御とは複数のセキュリティ対策による脅威に対する防御

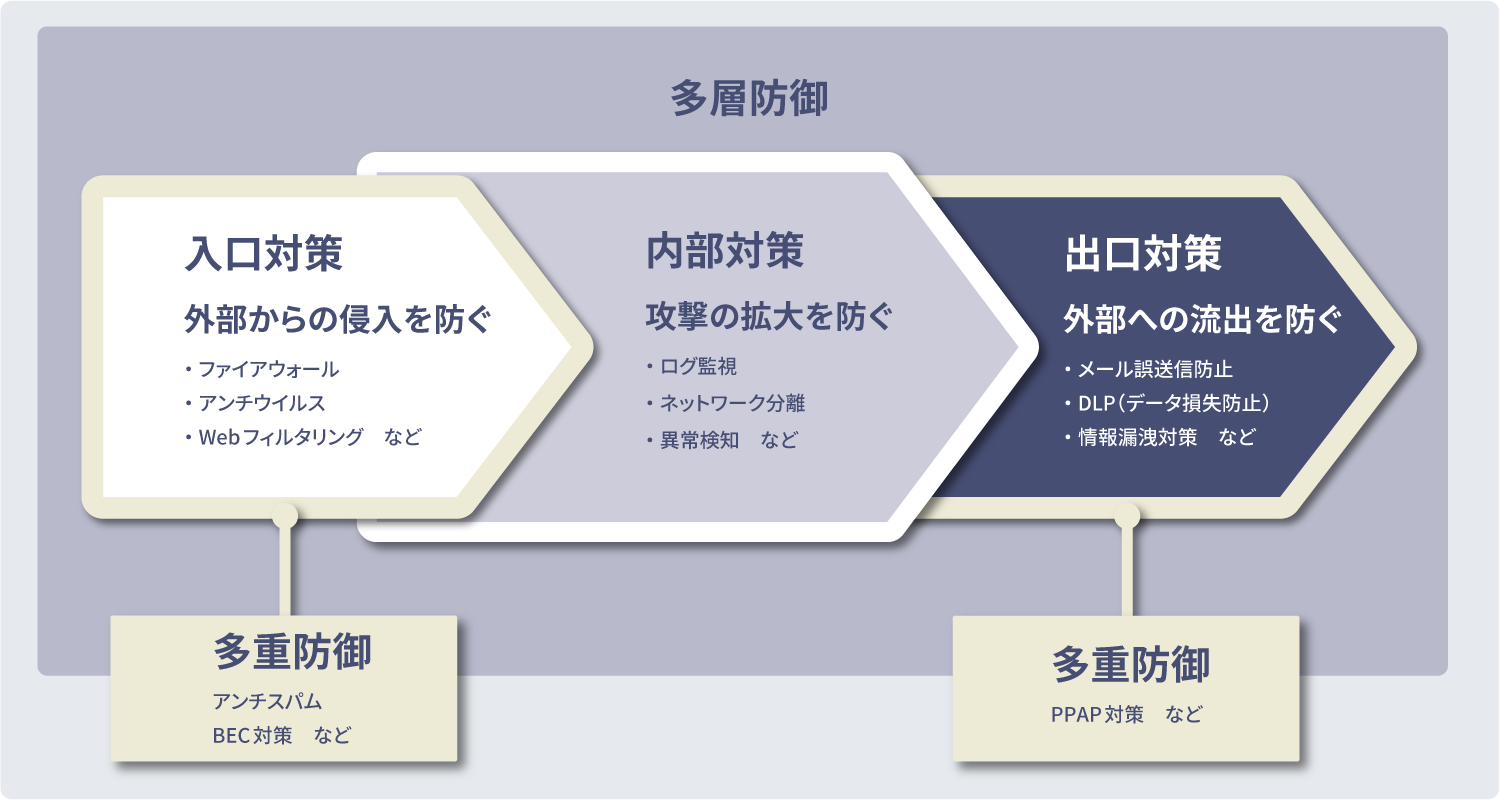

多層防御とは、サイバー攻撃を受けることを前提として、システム内に複数の防御層を設置するセキュリティアプローチです。英語ではdefense in depthと呼び、複数のセキュリティ対策を組み合わせて階層(レイヤー)を構築することで、1つの対策が破られても、次の対策、さらにその次の対策へと段階的に攻撃を阻止します。これは、重要部への侵入前に攻撃を検知して対応できるようにするものです。

目的は組織内の防御すべき領域を満遍なく保護し、機密情報の窃取やサイバーテロを狙う悪意のある攻撃から守ることです。代表的なものに、外部からの入口(侵入)対策、組織内部のネットワーク環境を維持する内部(拡大防止)対策、外部への出口(漏洩)対策の3つのレイヤーでセキュリティ対策を複数施す「3層防御」があります。

従来のセキュリティ対策は、主にファイアウォールやアンチウイルスなどの境界防御に重点が置かれていましたが、一度侵入を許してしまうと被害を防ぐことが困難でした。一方で侵入を前提とした多層防御であれば、侵入をすばやく検知でき、被害が大きくなる前に適切に対応することができます。

多重防御との違い

「多重防御」とは、入口部分に同じ種類のセキュリティ対策を複数設置する考え方です。

例えばウイルス対策ソフトを複数用いるなど、仮に1つの対策が突破されたとしても他の対策が効果を発揮するという考え方で、セキュリティ構造を設計します。同一のリスクに対して複数の防衛線を設けることで、セキュリティの総合的な強度を高めます。

ゼロトラストとの違い

多層防御を考える時によく関連して語られる概念が「ゼロトラスト」です。「ゼロトラスト」は「守るべき情報資産やシステムにアクセスする全ユーザーやデバイスを信用せずに検証することで、脅威を防ごうとする考え方」です。この考え方を多層防御に取り入れることでセキュリティを効果的に強化することができます。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る多層防御の3つの階層とシステムの仕組み

入口対策(不正な侵入を防止する第1の防御層)

入口対策は、多層防御の最前線として、社内システムへの不正侵入やマルウェア感染を水際で防ぐ役割を果たします。

基本的な対策のひとつがファイアウォールです。社内と社外のネットワーク境界に配置され、通信の許可・拒否を判断します。不審な通信パターンを検知すると即座に遮断し、攻撃者の侵入を防ぎます。

電子メールは依然として主要な攻撃経路です。スパムフィルターでは、件名や本文のキーワード、送信元の信頼性などを分析し、危険なメールを自動的に隔離します。

さらに高度な対策として、IDS(不正侵入検知システム)やIPS(不正侵入防止システム)も有効です。IDSは異常な通信を検知して管理者に警告を発し、IPSは脅威を検知すると同時に自動的に通信を遮断します。

内部対策(マルウェア感染拡大を防止する第2の防御層)

内部対策は、万が一脅威が侵入した場合に備えた第2の防御層で、組織内での被害拡大を食い止めることが目的です。

システムログの継続的な監視が、内部対策の要となります。通常とは異なるアクセスパターンや不正な操作を早期に発見することで、被害拡大前の対処が可能です。

EDRは、テレワーク環境でさまざまな場所から社内システムへアクセスする端末を、常時監視します。ネットワークを業務用と基幹系に分離する方法も有効で、仮に一方が侵害されても、もう一方への影響を最小限に抑えることができます。

出口対策(情報漏洩を防止する第3の防御層)

出口対策は、多層防御の最終防衛ラインとして、重要情報の外部流出を阻止する、極めて重要な対策です。

外部への通信経路を厳格に管理することが基本です。プロキシサーバーは、内部から外部へのすべての通信を中継し、異常なデータ量の送信や、不審なサーバへの接続を検知すると、通信を即座に遮断します。

DLP(データ損失防止)は、情報の動きを監視したり、不正が疑われるコピーや外部送信の動きをブロックします。重要データの暗号化も併せて実施することで、万が一情報が盗まれても内容を解読されるリスクを低減できます。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る多層防御が注目される背景

多層防御が注目される背景には、ランサムウェア攻撃の被害が継続的に拡大している問題があります。主な2つの問題点について解説します。

不正アクセスの多様化

企業に対する不正アクセスの手口は、年々多様化しています。生成AIを含む新たな技術が普及し、新たなリスクも増大しています。企業はリスクに対して、より責任ある対応が欠かせません。単一のセキュリティ対策では多様な手口への対応が難しく、さまざまな脅威に対応できる幅広い対策が求められています。

サイバーセキュリティの被害

企業におけるサイバーセキュリティに関する被害は、ランサムウェアによる情報漏洩にとどまらず、企業の事業活動停止にまで影響が拡大するようになっています。従来はVPNやプロキシを使ってセキュリティを確保しています。

クラウドサービスや社外から社内ネットワークへのアクセス増加

従来はVPNやプロキシを使ってセキュリティを確保していました。クラウドサービスの業務利用やテレワークなど、多様な業務環境が広がることによって、守るべき情報は社内ネットワークの境界外にもある状態に変化しています。従来の境界防御型セキュリティでは、情報漏洩や不正アクセスの脅威への対応が困難になっています。

▼関連記事

情報漏洩・紛失事故の原因別では、不正アクセスやウイルス感染などのサイバー攻撃が91件(55.1%)と最多

ワームとは?ウイルスとの違い、感染経路と被害と対策について分かりやすく徹底解説

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る多層防御を導入するメリット

多層防御を導入することでランサムウェアやマルウェア対策になるだけでなく、内部不正にあたる行動パターンや不審なアクセスの検知なども可能になります。以下が主なメリットです。

- システムがマルウェアに侵されるリスクを低減

- 複数領域での監視による早期の不正アクセス検知

- 攻撃時の重要な情報の隔離と保護

- インシデントの早期解決と被害の最小化

システムのマルウェア・ウイルス感染リスクの軽減

多層防御は、防御層の組み合わせにより、システムのマルウェアやウイルス感染リスクを軽減できます。マルウェアとは、ウイルス、スパイウェア、トロイの木馬など悪意あるソフトウェアの総称です。多層防御では、これらの脅威に対して複数のセキュリティ対策を実装するため、単一の対策では対応できない攻撃についても効果的に防ぐことができます。

不正アクセスの早期検知と対応

多層防御では、システム内のさまざまな場所で監視を行うため、不正アクセスを早期に発見し、迅速に対応できます。従来の多重防御は入口での監視が中心でしたが、多層防御では入口から内部、出口まで複数の監視ポイントがあります。そのため、1つの対策を突破されても、別の場所で不正アクセスを検知・遮断が可能です。

攻撃による被害の最小限化

多層防御は、万が一不正アクセスされても、被害を最小限に抑える仕組みです。多層防御は、「攻撃の侵入を100%防ぐことはできない」という前提で、侵入後の対策も重視しています。複数の防御層により、攻撃者が重要な情報にたどり着くまでの道のりを複雑にし、情報資産を守る強固な体制を作れます。

セキュリティインシデントの早期解決

多層防御は、セキュリティインシデントの早期解決につながります。システム内に複数の監視所を設置するような感覚で幾層ものセキュリティ対策を施すため、具体的な被害には至らない場合でも、怪しい挙動に素早く気付けるためです。また、不正アクセスに至った場合でもどの地点から不正アクセスにつながったかを把握できます。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る多層防御導入のデメリット

多層防御は高いセキュリティ効果が期待できる一方で、システム管理の複雑化やコスト増加、専門人材の確保などの課題が生じる可能性があります。導入・運用におけるデメリットを事前に理解し、適切な対策を講じることが重要です。

システムの複雑化と運用負荷の増加

多層防御では、入口、内部、出口の各領域で複数のセキュリティ対策を実施するため、システム管理が複雑になります。複数のセキュリティ製品の設定や更新作業が増え、大量のログをチェックする必要が生じます。また、各製品を連携させるための設計・構築作業にも工数がかかり、運用担当者の管理負荷が大きくなります。

導入・運用コストの増加への対応

多層防御では、IDS/IPS、EDRなど各製品のライセンス費用に加え、運用・保守のための人件費も継続的に必要です。企業の規模によっては現実的なコストで導入できるかが課題となるため、総合ソリューションの活用によるコスト効率が求められます。

管理体制の強化と人材育成の必要性

多層防御を効果的に運用するには、セキュリティの専門知識を持った人材と適切な管理体制が不可欠です。多くの企業ではセキュリティ対策を担う人材が不足しているため、専任の担当者確保や既存スタッフの教育が課題となります。また、複数のセキュリティ層を適切に管理するため、定期的な監査や管理体制の整備、自動化やアウトソーシングの活用なども検討する必要があります。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る多層防御システムを構築するポイント

多層防御を構築するうえでどのような重要なのか、おもな4つのポイントを解説します。

セキュリティソフトを導入する

多層防御のシステムを構築するうえで、セキュリティソフトの導入は必要不可欠です。ただし、従来のパターンマッチング方式では、既知のマルウェアでなければ検出できません。そのため近年では、マルウェアの動作や挙動を判断材料として、未知のマルウェアを検出する「振る舞い検知機能」が搭載されたセキュリティソフトが高い評価を受けています。

OS・ソフトウェアを最新状態に保つ

自社内で使用する端末のOSやソフトウェアは、常に最新の状態にアップデートしておきましょう。古いバージョンのまま使用していると、ウイルス感染のリスクが増加します。適時アップデートを実施して機能の追加や強化、セキュリティ上の問題点や不具合の修正をしましょう。自動更新機能を活用すると、確実に最新バージョンを維持できます。

重要なデータを含む機器はネットワークから分離する

機密情報や重要なデータを含む機器はネットワークから分離し、オフライン環境で管理しましょう。オフラインの環境におくことで、サイバー攻撃の被害にあうリスクを減らせます。また、個人情報を管理する場合は、社内ネットワーク以外の場所に保管することで、社外に情報が漏れる可能性を下げられます。

標的型攻撃を想定した訓練を実施する

多層防御の実効性を高めるため、定期的に標的型攻撃を想定した訓練を実施しましょう。特に、標的型攻撃メールへの対応はそれぞれの従業員のセキュリティ意識に大きく左右されます。怪しいメールの見分け方や適切な対処の仕方など、実践的な標的型メールの対応訓練を定期的に実施することが大切です。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る事前に検討すべき情報セキュリティの管理事項

自社の情報管理・セキュリティ課題を解決するために、まず必要な機能を見極めることが重要です。その上で、ニーズに合う適切なシステム構成を検討し、サービス選定と導入計画を立てる必要があります。具体的には、入口対策、内部対策、出口対策のそれぞれについて現状の対策と課題を整理します。侵入前のブロックだけでなく、侵入された場合も想定した多層防御を実施することが大切です。これにより、強固なセキュリティ体制を構築できます。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取るメールセキュリティは企業の多層防御構築に効果的

メールセキュリティはサイバー攻撃を防御する代表的な方法の1つです。中でもサイバーソリューションズのMAILGATES Σ (メールゲーツ シグマ)は、多層防御の「入口対策」と「出口対策」の両方に対応しています。

脅威の侵入を許すかどうかを左右する重要なポイントになる「入口対策」では、アンチウイルス、BEC対策、フィッシング対策を提供しています。脅威の侵入を許してしまった場合に情報漏えいを防ぐための迅速な「出口対策」では、日常的に起きやすい誤送信などの人的ミスへの対策やPPAPへの対応を行います。このように、企業の抱えるセキュリティ課題を網羅的に対策することができます。

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る関連記事

SASEとゼロトラストとの違いや、クラウド時代に必要なセキュリティモデルの考え方とは?

ランサムウェアとは?感染経路と被害の状況、対策をわかりやすく解説

マルウェアとは?種類、脅威や影響、必要な対策をわかりやすく解説

DMARCとは? なりすましメールからお客様、取引先、従業員を守るために

被害額は約4,050億円、ビジネスメール詐欺(BEC)の脅威と対策

PPAP対策やメールセキュリティ強化サービス

サービスの概要資料を受け取る