2万社以上に安全なメールサービスを提供しているサイバーソリューションズ(東京都港区)のシニアエンジニア 高橋長裕氏が、5400万通のメールを分析して分かった「ビジネスでのウイルス・スパムのトレンド」と「知っておきたい注意点」を解説します。

※4月17日にITmediaビジネスオンラインにて掲載したものを、一部編集の上、転載しています

今回活用したデータは、サイバーソリューションズが提供するメールセキュリティサービスで検出された有害なメールを適切に匿名化したものです。ビッグデータから見えてきたのは、メールに添付されたファイルの拡張子の意外なトレンド変化や、メールの受信時間から推測されるサイバー犯罪者の傾向です。

Cloud Mail SECURITYSUITEのサービス資料を受け取る

目次

ウイルス攻撃トレンドは毎年激変!2023年の傾向は?

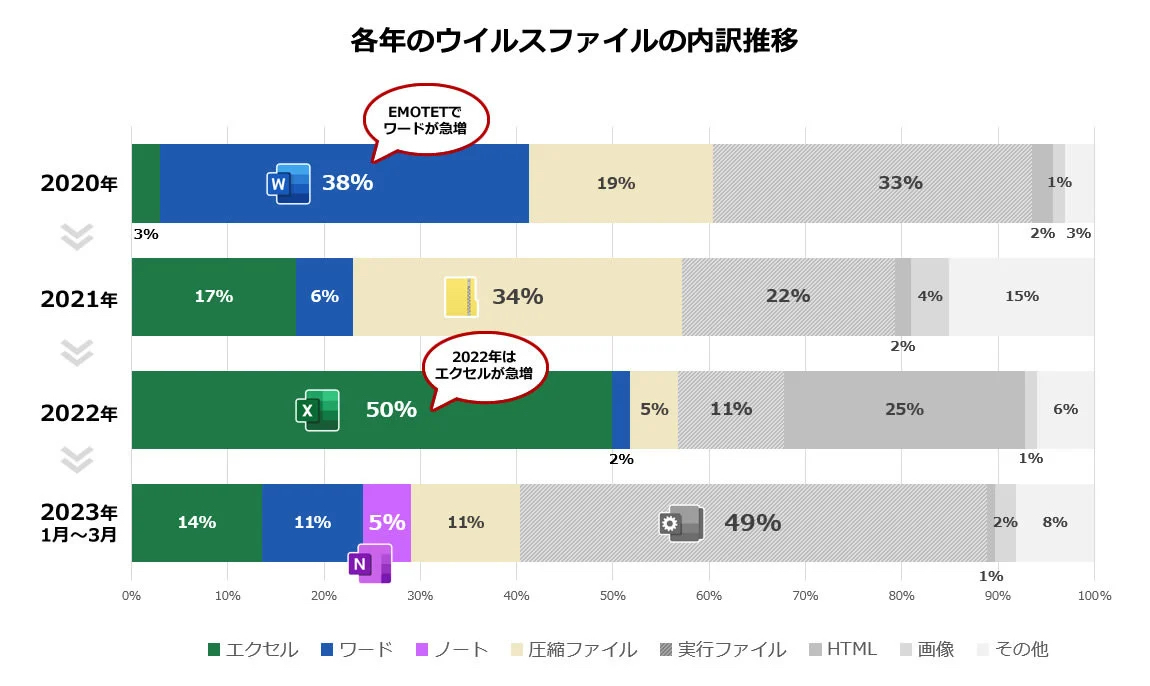

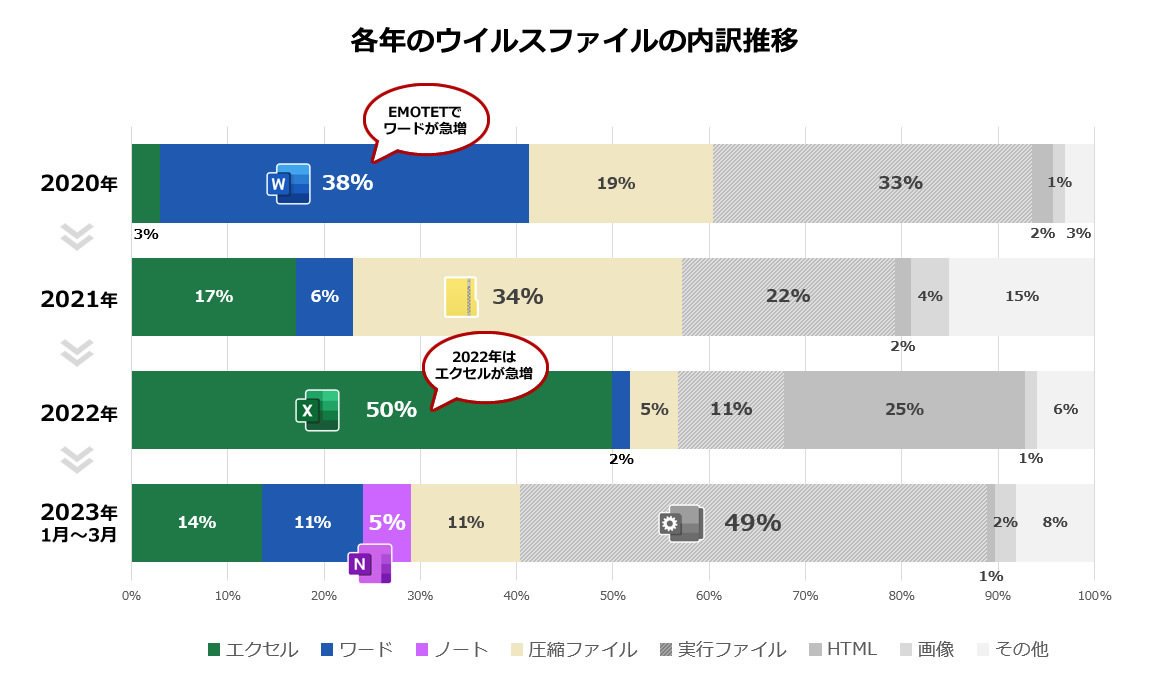

セキュリティインシデントはメールからの侵入が90%以上ともいわれる昨今、添付ファイルを利用した攻撃に関してはトレンドが毎年激変していることが分かりました。2020年はWord形式の添付ファイルが38%と多く、21、22年はExcel形式が急増しています。

Word、Excel、次に来るものは?

20年にEmotet(エモテット)が猛威を振るった際に最も多かったのは、旧Word形式の「.doc」ファイルでした。ウイルスが仕込まれたマクロを添付し、巧みな言葉でユーザーにマクロを実行させることで感染を広げていきました。また.doc ファイルを古いバージョンのWordソフトで開いてしまうことでさらに被害が拡大した可能性があります。

IPA(情報処理推進機構)の公開情報によると、20年にEmotetによる攻撃は一度沈静化しましたが、21年11月に攻撃活動を再開したようです。これは当社のサポートデスクへの問い合わせ状況と照らし合わせても合致しています。21、22年は添付ファイルの形式をWordファイルからExcelファイルへと変えてきました。

23年の1~3月のグラフでは、Excel、Wordは依然として多いものの、実行形式ファイルが49%を占めています。ここから、旧来の攻撃も依然として継続していることが見て取れます。

ただEmotetはこれまでも一過的な爆発力を見せており、年間通して見ると今後どのような傾向に変化するか予断を許さない状況です。また圧縮ファイルに関しては、22年に一度減ったものの再び比率が高まりつつあります。

添付ファイルを別送したメール記載のパスワードで解凍するPPAP形式への対応を逆手に取って、大量の意味のないNULL文字でデータサイズを稼ぎ、ウイルスチェックの最大チェックサイズを超過させ、すり抜けようとする手法がみられます(※)。さらにOneNote形式での新たな攻撃も出てきました。23年は圧縮形式やOneNote形式での攻撃が増加するかもしれません。

※500MBを超えるようなファイルでもNULL文字で埋めた場合圧縮すると数百KB程度のサイズになる

2025年サイバー攻撃の最新動向

サイバー攻撃の観測数は、増加傾向にあり、活性化が進んでいます。2025年サイバー攻撃の最新動向として、攻撃の多様化、ビジネス化が指摘されています。

攻撃が多様化している

近年のサイバー攻撃は、種類が多様化し、手口も巧妙化しています。セキュリティインシデントの影響や被害は、大企業のみならず中小企業にも広がっています。その理由として、AI・IoT・テレワークの普及などです。

サイバー攻撃がビジネス化している

集団的、計画的にサイバー攻撃を仕掛ける集団が勢力を拡大するようになっています。企業や団体から多額の身代金を要求hあする組織がある一方で、昨今DDoS攻撃の代行を行う組織や団体が横行しています。また、ランサムウェアを提供する組織も出てくるなど、サイバー攻撃がビジネス化しつつあります。

AIの悪用が懸念される

AIの進歩により、サイバー攻撃の脅威はさらに深刻なものになると懸念されています。AIがサイバー攻撃者によって悪用されれば、重大な脅威になりかねません。AIを使用することで、専門知識がない人でも時間や手間をかけずにサイバー攻撃が容易にできることも懸念されています。現在、多くの生成AIは、不正目的の質問には回答しない設定です。

しかし、質問の仕方を変えることで不正なワードや詐欺メールの文面例が出力されるケースも報告されています。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードランチタイムはウイルス襲撃時間、中休みで油断していると……

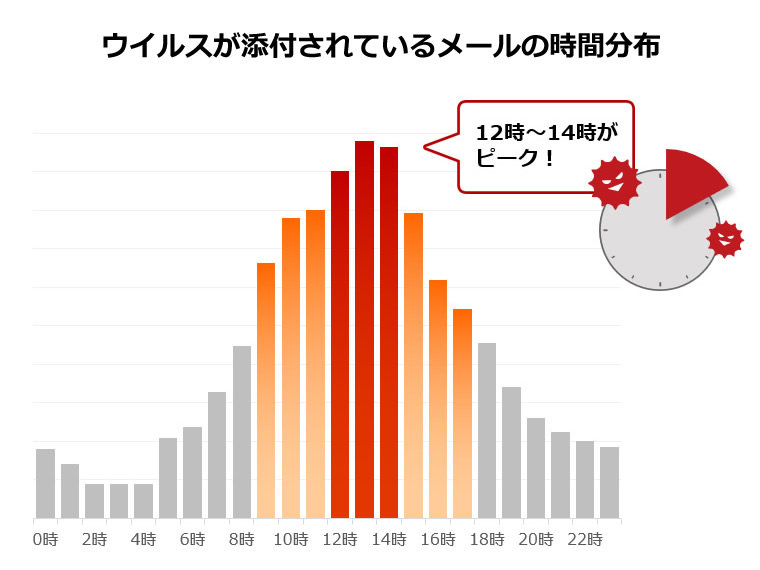

ウイルスが添付されたメールの受信時間にも特徴がありました。時間をグラフにまとめたところ、ビジネスの稼働時間に合わせてウイルスメールの件数も上昇することが分かります。その中でも正午から午後2時がウイルスメールが最も多い“ホットタイム”です。

ランチタイムや業務終了後、金曜日の夕方など、ちょっとリラックスして仕事以外の興味深いメールをチェックしたらウイルスに感染したというケースもあり得そうです。攻撃者は、ビジネスパーソンの稼働時間帯を見計らって送信時間を設定していると思われます。

時間帯の分析から推定されることは、ウイルスメールの攻撃者は日本と同じタイムゾーンにいる、もしくは明らかに日本企業を狙っているといえます。タイムゾーンから推察されるのは、ウイルス・スパムの送信元がアジア圏の近隣諸国からであることです。

とはいえ、近年のウイルスメールは、以前のように一目で分かる「変な日本語」が減りつつあり、自然な日本語になってきています。ChatGPTなど、生成AIの技術が発達したことで、今後この傾向が加速することが予想されます。次回の連載では、ChatGPTを使うとウイルスメールがどのようになるか、具体的に検証したいと思います。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードサイバー攻撃の目的

サイバー攻撃の目的は多岐にわたります。サイバー攻撃の主な目的は、以下のとおりです。

- 金銭詐取

- 企業、団体、国家の経済力の弱体化

- 個人情報の売買

- 機密情報の売買

- 営業妨害

- 企業、団体のイメージダウン

- 個人的な復讐

- 社会への政治的主張

- 自己顕示の充足

- 競合との競争の優位化

代表的なサイバー攻撃の種類

サイバー攻撃の手法は多様化しています。ここでは、代表的なサイバー攻撃の種類を10個解説します。

標的型メール攻撃

標的型メール攻撃は、業務に関連したメールを装ったメールを送信する攻撃手法です。添付した不正プログラムを開封させたり、リンクをクリックさせたりして、マルウェア感染を誘発します。

DDoS(ディードス)攻撃

DDoS(ディードス)攻撃は大量のアクセスでサーバを機能停止に追い込む攻撃手法です。複数のコンピュータから一斉に大量のデータを送信して攻撃対象のシステムに過剰な負荷をかけます。不正に乗っ取った複数のコンピュータを踏み台として使用し、一斉攻撃を行います。

SQLインジェクション攻撃

SQLインジェクション攻撃は、Webアプリケーションの脆弱性を悪用し、不正なSQL文(データベースへの命令文)でデータベースを不正に操作する攻撃手法です。Webアプリケーションの入力フォームにSQL(Structured Query Language)と呼ばれるプログラム言語を注入し、データベースに不正な操作を指示します。

ランサムウェア攻撃

ランサムウェア攻撃は、パソコンやスマートフォンをウイルスに感染させ、データを暗号化した後、復元と引き換えに身代金を要求する攻撃手法です。主に、企業や組織が攻撃の対象です。

フィッシング詐欺

フィッシング詐欺は、偽サイトに誘導し、クレジットカード番号やアカウント情報などの重要な情報を盗み出す攻撃手法です。実在のサービスや企業を名乗って送りつけた偽のメールやSNSに添付したリンク先から偽サイトに誘導します。

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃は、プログラムの処理限界を超えるデータを送ることで、システムにエラーを生じさせて異常な動作を誘発するサイバー攻撃です。

クロスサイト・スクリプティング攻撃(XSS)

クロスサイト・スクリプティング攻撃(XSS)は、Webアプリケーションの脆弱性を利用した攻撃手法です。悪意のあるスクリプト(簡易プログラム)を埋め込むことで、個人情報やユーザ情報の他、Cookie情報なども攻撃者に送られます。

パスワードリスト攻撃

パスワードリスト攻撃は、流出した認証情報から不正アクセスを試み、成りすましや不正利用を行う攻撃手法です。パスワードリストは主に、ダークウェブなどを通じて不正に取得されています。

ブルートフォース攻撃

ブルートフォース攻撃は、「総当たり攻撃」とも呼ばれる、パスワードに使われていそうな数字や文字列をすべて試して正解を割り出し、不正ログインを図るサイバー攻撃です。すべてのパスワードの組み合わせを試す点が、パスワードリスト攻撃とは異なります。

サプライチェーン攻撃

サプライチェーン攻撃は、取引先を経由して目的の組織を攻撃する攻撃手法です。ビジネス上やソフトウェアのつながりのなかで、脆弱な部分を探し出して攻撃を仕掛けます。セキュリティレベルが高く、侵入が困難なターゲット組織を直接攻撃するのではなく、比較的セキュリティレベルの低い取引先や子会社などを経由することでターゲット組織への侵入が可能になります。

サイバー攻撃の事例

日本国内で、サイバー攻撃により被害を受けた事例を2つ紹介します。

保険大手企業がランサムウェア攻撃を受けた被害事例

2025年2月、保険代理店関連事業等を運営する保険大手企業は、同社のサーバが

ランサムウェア攻撃を受けました。被害状況として、ファイルの暗号化、510万件をこえる個人情報の漏洩が挙げられます。侵入経路として、不正アクセスが原因である可能性が高いことが考えられています。

医療施設がランサムウェア攻撃を受けた被害事例

2021年10月31日、2022年10月31日と異なる医療施設がランサムウェア攻撃を受けた事例です。ともに、ランサムウェア(身代金要求型コンピュータウイルス)に感染し、電子カルテシステムが停止し、救急診療や外来診療、予定手術などの診療機能に影響を受けました。両病院とも約2ヶ月の間、止む無く電子から紙のカルテに移行して診察を行い、現在は、復旧に至っています。

サイバー攻撃の対策

サイバー攻撃の対策は、企業、個人それぞれで行うことが大切です。

企業としての対策

企業が行うべきサイバー攻撃対策の主な物は以下のとおりです。

- セキュリティポリシーを策定する

- セキュリティシステムを導入し、定期的に更新する

- 定期的にセキュリティチェックをする

- データのバックアップをとる

- インシデント対応計画を策定する

- ログ監視により、システム動向を記録する

- 社外ネットワークと内部基幹情報のネットワークを分離する

個人でできる対策

サイバー攻撃は、個人のメールやパソコンなどを足がかりにされることもあります。個人ができるサイバー攻撃対策の例を挙げます。

- パスワードを強固なものにする

- 不審なメールの開封を避ける

- 公共のWi-Fiの利用を避ける

- プライベートで使用する端末と業務で使用する端末を分ける

- 定期的にOSやソフトウェアをアップデートする

- セキュリティソフトを導入する

- 二要素認証を活用する

つい見てしまう他人の給与データ、スパムメールの心理テクニック

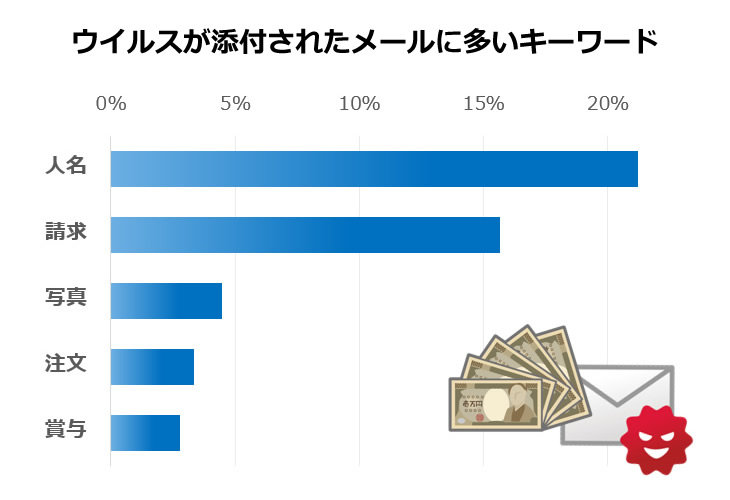

最後に、ウイルスメールに多いキーワードを見ていきましょう。下記グラフからは「請求」「注文」「賞与」といったお金に関連した詐欺メールが多いことが分かります。

未払いの請求を促すメールなどは身に覚えがなくてもドキッとしますよね。このようなメールが来た際は、とにかく内容を確認し、購入していない場合は無視するか削除することです。間違ってもリンクや添付データをクリックしないことです。

「賞与」については「賞与が支払われます」といった詐欺以外にも、人事や総務の誤送信を装ったような手法も見られます。例えば「社内賞与一覧」「給与一覧」などと他人の情報をちらつかせることで興味を誘う手法です。

パスワードロックのかかった添付ファイルで送られ、本文に解除のパスワードがあるケースなど、誤送信したのかと思わせてファイルの内容を見てみたいという気持ちにさせる微妙な心理をついた攻撃にはくれぐれも注意する必要があります。

人事や上長からのメールはつい開いてしまいがちです。少しでもおかしいなと思ったら社内チャットや電話などで送信元に問い合わせることが大切です。

例えば、銀行から個人メールアドレスに怪しいと思われるメールが来た場合、その内容を信用せずに、自ら銀行に問い合わせることで詐欺は事前に防げます。内容のソース元を確かめるのは個人利用のメールだけでなく社用メールでも同じということです。

メール経由でのセキュリティインシデントは90%を超えているともいわれます。逆の言い方をすれば「メール対策をすれば、90%のセキュリティ事故は防げる」といっても過言ではありません。