「Emotet(エモテット)」は、悪質な手口で被害を拡大させる、トロイの木馬型のマルウェアです。2019年には世界8か国の捜査機関が合同捜査に着手し、2021年1月にテイクダウン(抑圧)されました。しかし、10か月後には攻撃活動を再開し、現在も感染被害が拡大しています。そこでこの記事では、Emotetの脅威や特徴と、必要な対策について詳しく解説します。

Cloud Mail SECURITYSUITEについて詳しく見る

目次

Emotetとは?

Emotet(エモテット)は、2014年に銀行の口座情報を盗む目的で登場した、トロイの木馬型のマルウェアです。セキュリティソフトでの検出を回避し、悪意のある機能を強化する進化を続け、2019年以降、メールを主な感染ルートとして、感染被害が拡大しました。

・メールでの拡散:実在する人物や実際にやりとりされているメールへの返信で侵入

・認証情報の窃取:Webブラウザやメールに保存された認証情報を窃取

・モジュール化での機能追加:新しい機能を動的に拡張

・他のマルウェアとの統合:TrickBotやQakBotなどのマルウェアと組み合わせることで、ランサムウェア攻撃や情報窃取など、攻撃の高度化

・多機能性:他のマルウェアの拡散プラットフォームとして機能

関連資料:やさしく分かる!EMOTETの危険と自社を守る5つの対策

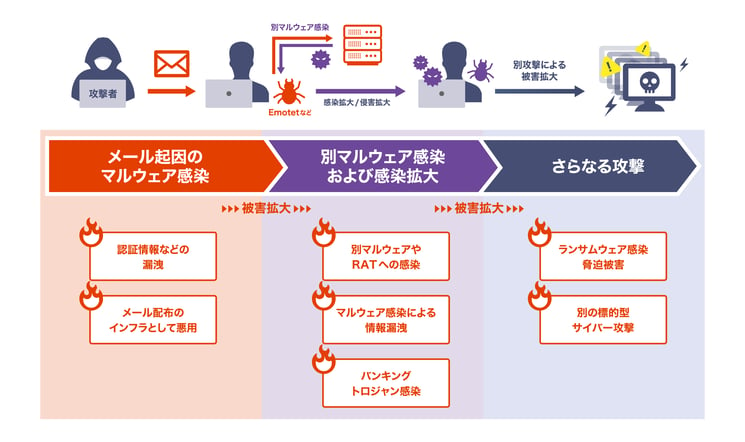

Emotetに感染した場合に起きること

Emotetに感染すると、気付かないうちに情報が盗まれる、データが暗号化・消去されるといった被害が拡大します。

・情報の窃取:感染したPCのWebブラウザやメールから認証情報や機密情報を入手

・Emotetの拡散:自身のコードを埋め込んだWord、Excel、ショートカットリンク、パスワード付きZIPファイルなどをメールに添付し自動送信

・ネットワーク内での拡散:SMB(Server Message Block)による脆弱性を利用して、ローカルネットワーク内で他のパソコンに拡散

・データ損失:ランサムウェアの追加により、データを暗号化・消去

関連記事:メールによる情報漏洩の原因は誤送信とマルウェア感染だった!必要な対策を解説

PPAP対策やメールセキュリティ強化サービス

Emotetの攻撃手法とは

主にメールによって感染を拡大させるEmotetは、さまざまな種類のメールを送信します。Emotetが送信するメールの特徴を理解し、必要な対策を複合的に実行しなければなりません。

Emotetの感染を狙うメールの特徴

以下のようなメールの添付ファイルを開いたり、本文内のURLをクリックしたりすると、Emotetの感染につながる可能性があります。

・実在する人物からのメールにマクロが自動実行されるExcelファイルやWordファイルが添付されている

・パスワード付きZIPファイルを添付したメールが届く(PPAP)

・不正URLリンクをメール本文や添付ファイルに含む

・ショートカットファイル(拡張子.lnk)が添付されている

PPAP対策やメールセキュリティ強化サービス

Emotetに感染した場合の被害・リスク

Emotetへの感染で起こり得る被害やリスクについて解説します。

重要情報が流出・窃盗される

Emotetに感染すると、メールアカウントのID・パスワード、アドレス帳、メールの内容、ブラウザに保存されたクレジットカード情報や各種Webサービスの認証情報などが流出・窃盗される危険性があります。

企業・組織に情報漏洩リスクが生じる

Emotetに感染すると、機密情報の漏洩やネットワークへの侵入といった、深刻な被害が発生します。漏洩した重要情報が悪用されれば、経済的損失や社会的信用の低下につながりかねません。

他のマルウェアにも感染する

Emotetへの感染が複数のマルウェアを呼び込むきっかけとなり、被害が複合化・深刻化する可能性があります。Emotetは単独情報を盗むだけではなく、他のマルウェアを呼び込む機能も備えています。

Emotetの感染により、身代金を要求するランサムウェア、情報を盗み出すスパイウェア、キーボードの入力・操作データを流出させるキーロガー、遠隔操作型のトロイの木馬などに感染するリスクが高まります。

身代金の支払いを要求される

前述のように、Emotetの感染をきっかけとして他のマルウェアが入り込む場合があります。特に「ランサムウェア」と呼ばれるマルウェアは、端末内のファイルやデータを暗号化して、端末を操作不能の状態にします。その後に、復元と引き換えに金銭を要求するという悪質な手口が特徴的です。

暗号化されたデータが復旧できないと、業務が長期間にわたって停止し、大きな損害を被る可能性があります。身代金の支払いを拒否した場合には、盗み取った情報を公開するなどと脅されるケースもあり、企業の社会的信用に深刻な影響を及ぼします。

攻撃メール送信の踏み台にされる

Emotetの感染で盗まれたメールアカウントや送受信の履歴をもとに、実在の取引先や顧客に対して、正規のメールを装ったEmotetの攻撃メールが送信されることもあります。いわゆる「ばらまきメールの踏み台」として悪用されて、感染拡大の加害者になるリスクが高まります。

また、顧客への注意喚起や補償対応を求められることに加え、企業の信頼やブランド価値が低下したり、法的責任を問われたりする可能性もあります。

PPAP対策やメールセキュリティ強化サービス

Emotet 感染の主な被害事例

Emotetに感染した場合の被害事例は以下のとおりです。

- 沖縄県病院事業局の職員を騙った不審メールに関するお詫びと注意喚起について

- 弊社を装った不審メールに関するご注意のお知らせ | HIS

- (注意喚起)理化学研究所の部署名や職員名を騙る不審メールについて | 理化学研究所

- 本学の教職員名を騙る不審メールにご注意ください【第3報】|SU News|札幌大学

- NTT西日本:マルウェア感染による情報流出に関するお詫び、 ならびに本件に伴い流出したデータを用いた不審メールに関する注意喚起について

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードEmotetの感染拡大と被害が深刻化した理由

Emotetの感染が急速に拡大し、深刻な被害を引き起こした理由について解説します。

不正なコードではないためセキュリティソリューションでの検知が困難

Emotetは、WordやExcelのマクロの機能を悪用して感染を拡大させます。マクロとは複数の作業をまとめて実行する、正規の機能です。例えば、添付ファイルを開いて「コンテンツの有効化」をクリックすると、マクロが実行されて端末に侵入します。

Emotetそのものには不正なコードが含まれておらず、正規の機能を装うため、ウイルス対策ソフトのようなセキュリティソリューションでは検知が難しいという特徴があります。また、ユーザが気づきにくいことも、感染が拡大している原因といえます。

攻撃メールが巧妙に作られている

Emotetの攻撃メールは、実在する取引先や人物、知人へのなりすまし、社会的に話題になっている事柄の通知の偽造など、巧妙に作られています。例えば、過去のやり取りに割り込んで、件名に「RE:」をつけて送信されてくると、受信者は警戒せずに添付ファイルを開いてしまいます。自然な文章や信頼性の高い差出人を用いるため、不正なメールであると見抜くのは非常に困難です。

ユーザに自ら不正ファイルをダウンロードさせる

Emotetには、メール本文中のURLをクリックさせて、不正ファイルをダウンロードさせるという手口もあります。この場合のリンク先は、正規サイトを装った偽サイトです。たとえば、PDFの閲覧に必要であると見せかけて、クリックを促します。

また、添付ファイルを用いる場合には、パスワード付きZIPやExcelファイルなど、ウイルスソフトの検出を回避する工夫も施されています。

PPAP対策やメールセキュリティ強化サービス

Emotet感染を防止する方法

Emotetに感染しないように、日頃から気を付けるべき点について解説します。

不審なメールの受信を防ぐ

- なりすましメール対策:SPF、DKIM、DMARCなどのメール認証技術で、なりすましメールを防止

- スパムメール対策:メール本文に不審な内容が含まれていないかチェックして、スパムメールを防止

- 標的型攻撃メール対策:ビジネスメール詐欺の特徴を持つメールのスパム判定

- マルウェア対策:複数のエンジンによるマルウェア対策、サンドボックス

- 不正URLの確認対策:メール本文や添付ファイルのURL検査

- 受信したPPAPファイルをクラウドで解凍し、マルウェア検査を実施

マクロの実行を無効化する

Emotetの感染経路の多くは、メールに添付されたWordやExcelファイルのマクロ実行です。感染を防ぐために、Microsoft Office製品におけるマクロの自動実行を無効化しましょう。無効化しておくと、マクロ付きファイルの開封時に警告が表示されるため、無意識に実行してしまうリスクを減らせます。

マクロを含むファイルは、必要な場合のみ手動で有効化しましょう。また、信頼できる送信元であるかを確認することも重要です。

OSやソフトウェアを最新の状態に保つ

マルウェアの多くは、パソコンやシステムなどの脆弱性を狙って侵入します。侵入を防ぐには、OSやソフトウェア、パソコンやサーバを常に最新の状態に保つ必要があります。脆弱性は、OSのアップデートやアプリケーションのセキュリティパッチの適用で修正可能です。アップデートは自動更新機能を活用すると更新漏れを防止できて、感染リスクが大幅に減ります。

セキュリティソフトを導入する

Emotetの感染防止策のひとつが、セキュリティソフトの導入です。リアルタイム監視、不審なファイルや通信の自動検知と隔離といった機能により、感染を早期に発見して拡大を防げます。さらに、新たな手口や脅威に対処するためには、ウイルス定義データベースが常に最新の状態でなければなりません。

ただし、セキュリティソフトだけを感染対策にするのではなく、他の対策も組み合わせて、多層的に防御することが重要です。

社員のITリテラシーを強化する

Emotetの感染は、ユーザの操作が原因になっているケースが少なくありません。そのため、企業や組織においては従業員一人ひとりのセキュリティリテラシー向上が欠かせません。「不審なメールや添付ファイルを開封しない」「メール本文中のURLをクリックしない」といった意識が重要です。

定期的なセキュリティ研修やシミュレーション訓練、感染経路や被害事例の周知、対処法の習得など、組織全体でセキュリティ対策に取り組みましょう。

PPAP対策やメールセキュリティ強化サービス

Emotetに感染した場合の対処・対応策

ここでは、Emotetに感染した場合に取るべき行動について解説します。

感染の有無を確認するチェックツールの活用

Emotetへの感染が疑われる際には、JPCERT/CCが公開している専用ツール「EmoCheck」を使用して、速やかに感染状況を確認することが重要です。ダウンロードしたツールを対象端末で実行すると、数秒から数十秒で検査が完了します。

ただし、EmoCheckで検知されなかった場合でも、他のマルウェアに感染している可能性はあります。セキュリティ対策ソフトを最新の状態に更新したうえで、フルスキャンを実施するとより安心です。

感染端末の隔離とネットワークから遮断する

Emotetに感染した、あるいは感染が疑われる場合には、感染した端末を速やかにネットワークから隔離します。端末の電源を切る、有線接続の場合はLANケーブルを抜く、無線接続であればWi-Fiをオフにするなど、物理的に切り離しましょう。

感染した端末が社内ネットワークに接続されていると、他の端末への感染拡大や情報漏洩のリスクが高まります。感染時の早期対応が、被害の最小化につながります。

パスワードを変更する

Emotetに感染した端末で使用していたメールアドレスやパスワードなどの認証情報は、外部に漏洩している可能性が高いため、速やかに変更しなければなりません。特にメールやWindowsのアカウント、Webブラウザに保存されていたログイン情報は、不正アクセスやなりすましメールの送信などに悪用される危険性があります。

社内の端末を調査する

Emotetは、1台の端末からネットワーク全体に感染を拡散させるという特徴があります。感染が確認されたら、感染した端末と同じネットワークに接続されていた、他の端末も感染の有無を確認しなければなりません。

複数の端末が感染している可能性があるため、専用のチェックツールなどを使い、同一ネットワーク内の全端末を対象に調査をしましょう。被害を最小限に抑えるため、速やかな対応が重要です。

関係者への注意喚起と連絡

Emotetへの感染が確認された場合、感染拡大を防ぐために、速やかに関係者への注意喚起が必要です。感染した端末のメール情報やアドレス帳は窃取されている可能性が高く、取引先や顧客に対してなりすましメールが送信される危険性があります。過去にやりとりのあった関係者には個別に連絡し、不特定多数の場合は自社ホームページで注意を促します。

また、社内のシステム管理者や上長への報告も迅速に行い、組織全体での対応策について指示を仰ぐことが重要です。

感染したパソコンを初期化する

Emotetに感染した端末内には、セキュリティソフトで除去しきれない、悪質なプログラムが残っている可能性があります。このような場合の確実な対処方法は端末の初期化で、工場出荷時の状態に戻すことでEmotetを含むマルウェアを完全に除去できます。

ただし、初期化をすると端末内のすべてのデータが消去されるため、事前にバックアップを取っておかなければなりません。また、初期化は業務に影響が生じるリスクもあります。慎重に判断し、最終手段として実施しましょう。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロードメール経由でのEmotet対策を実現するCloud Mail SECURITYSUITE

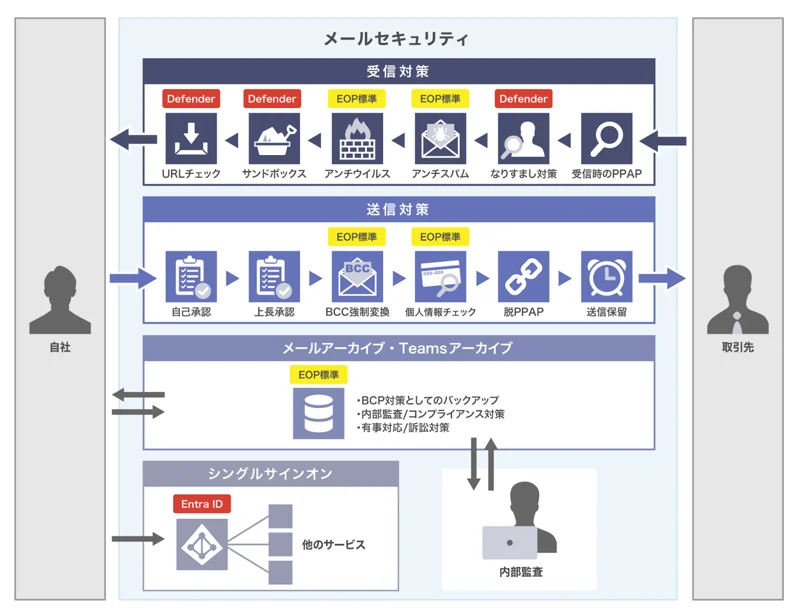

受信するすべてのメールに対し、なりすましメールの受信防止、不正URLリンク付きのメール、パスワード付ZIPファイル、500MBのWordファイルが仕込まれているZIPファイル検知、Emotetの検出の複合的な対策が必要です。

「Cloud Mail SECURITYSUITE(CMSS)」のメール受信対策は、以下のとおりです。

・なりすまし対策:実在する組織や個人を装いマルウェア添付や不正なWebサイトへ誘導するメールの受信を防ぎます

・フィッシング対策:正規のサイトに似せて作られた詐欺目的のWebサイトへ誘導するメールを防ぎます

・スパム対策:受信者の許諾を得ずに一方的に送られてくるメールの受信を防ぎます

・マルウェア対策:メールの添付ファイル経由でのマルウェアを取り除きます

・PPAP受信対策:パスワード暗号化されたZIPファイルをクラウドで解凍しマルウェアが含まれていないか確認します

・サンドボックス:添付ファイルに未知のマルウェアが含まれていないかサンドボックス(砂場)で検証し防ぎます

CMSSは、Microsoft 365、Google Workspaceに対応しており、月額200円から低コストでEmotet 対策を含む必要なメールセキュリティをオールインワンで提供します。

参考資料:3分でわかる「Cloud Mail SECURITYSUITE」

Microsoft 365 におけるEmotet対策の課題

Microsoft 365 には、ウイルス対策やスパム対策を提供する Exchange Online Protection(EOP)が標準で含まれています。さらに、Defender for Office 365 を追加することで、未知の添付ファイルのサンドボックス検査や、メール本文内のリンクのリアルタイム検査、高度なフィッシング対策などが利用可能です。

これらの高度な機能を利用するには、Microsoft 365 の上位プラン(例:E5)や、Defender for Office 365 のアドオンが必要です。また、パスワード付きZIPファイルの中身のウイルス検査には基本的に対応していませんが、管理者が受信自体を制限する設定も可能です。

| ユーザー 月額料金 |

アンチウイルス アンチスパム |

未知の添付 ファイルの検査 |

メール本文のリンク、添付ファイルのリンクの検査 | フィッシング 詐欺対策 |

サンドボックス | |

| ExchangeOnline Protection (EOP) |

標準機能 | ✓ | ||||

| Defender for Office 365 プラン1 |

299円 | ✓ | ✓ | ✓ | ✓ | |

| Defender for Office 365 プラン2 |

759円 | ✓ | ✓ | ✓ | ✓ | |

| Microsoft 365 A5/E5/F5/G5 セキュリティ |

8,470円 (E5の場合) |

✓ | ✓ | ✓ | ✓ |

参考資料:「クラウドなら安全」は誤解、Microsoft 365やG Suiteのメールに潜むリスクとは

Microsoft 365 のEmotet 対策を月額200円から実現するCMSS

Cloud Mail SECURITYSUITE(CMSS)は、Microsoft 365やGoogle Workspaceに対応したEmotetの対策ソリューションです。Microsoft 365 連携設定、Google Workspace 連携設定で、Emotetの受信対策を導入できます。

参考資料

PPAP対策やメールセキュリティ強化サービス

【導入事例:レオパレス21様】3社4製品のMicrosoft 365 メールセキュリティを統合したレオパレス21様

Microsoft 365 のメールセキュリティを3社4製品で対策していたレオパレス21様は、取引先からのPPAPファイルの受信禁止の通知をきっかけに、CMSSの導入による脱PPAPとメールセキュリティのクラウド化を推進しました。従来のメールセキュリティ対策をオールインワンで導入しコストを抑えながら運用負荷を軽減できました。詳しくは、レオパレス21様の導入事例をご覧ください。

PPAP対策やメールセキュリティ強化サービス

資料ダウンロード断続的に続くEmotet(エモテット)の脅威への備え

Emotetは何度も活動停止と再開を繰り返してきました。直近では、2023年3月7日から活動が再開されたことを情報処理振興機構(IPA)が観測し、Microsoft OneNote形式のファイルを悪用した攻撃やZIPファイルを解凍すると500MBを超えるWordファイルが展開されるケースが報告されています。

Emotetは常に進化しています。エポックと呼ばれる個別のボットネット上で運用されているEmotetのボットネットでは、モジュールをアップデートする活動が見られています。Emotetによる新たな攻撃に対処できるように必要な対策の導入と冷静な対応が求められます。

PPAP対策やメールセキュリティ強化サービス