Active Direcory(AD)連携による複数のシステムやサービスとのシングルサインオンを導入する組織が増えています。この記事では、AD連携によるシングルサインオンが注目されている背景や導入効果について解説します。

目次

Active Directoryとは?

Active Directoryは、Microsoftが提供するディレクトリサービスです。ADは、ユーザとグループが、どのリソースにアクセスできるかを制御し、ユーザの認証(ログイン)とアクセス管理を行います。個々のユーザやユーザが所属する組織や階層毎にグループを設定し、セキュリティ設定やソフトウェアインストールなどのポリシーを一元管理します。

- ユーザとリソース管理

- ユーザ認証とアクセス制御

- グループポリシーでセキュリティ設定やソフトウェアのインストールを自動化、など

- プロファイルローミング

- ログ収集と監査

Active Directoryを導入する目的

Active Directory(AD)の導入目的は、企業や組織のIT環境を効率的に管理し、セキュリティを強化することです。ユーザ属性に応じて権限を設定できるため、個人毎に権限設定が不要になり、システム管理者の作業負担を軽減できます。

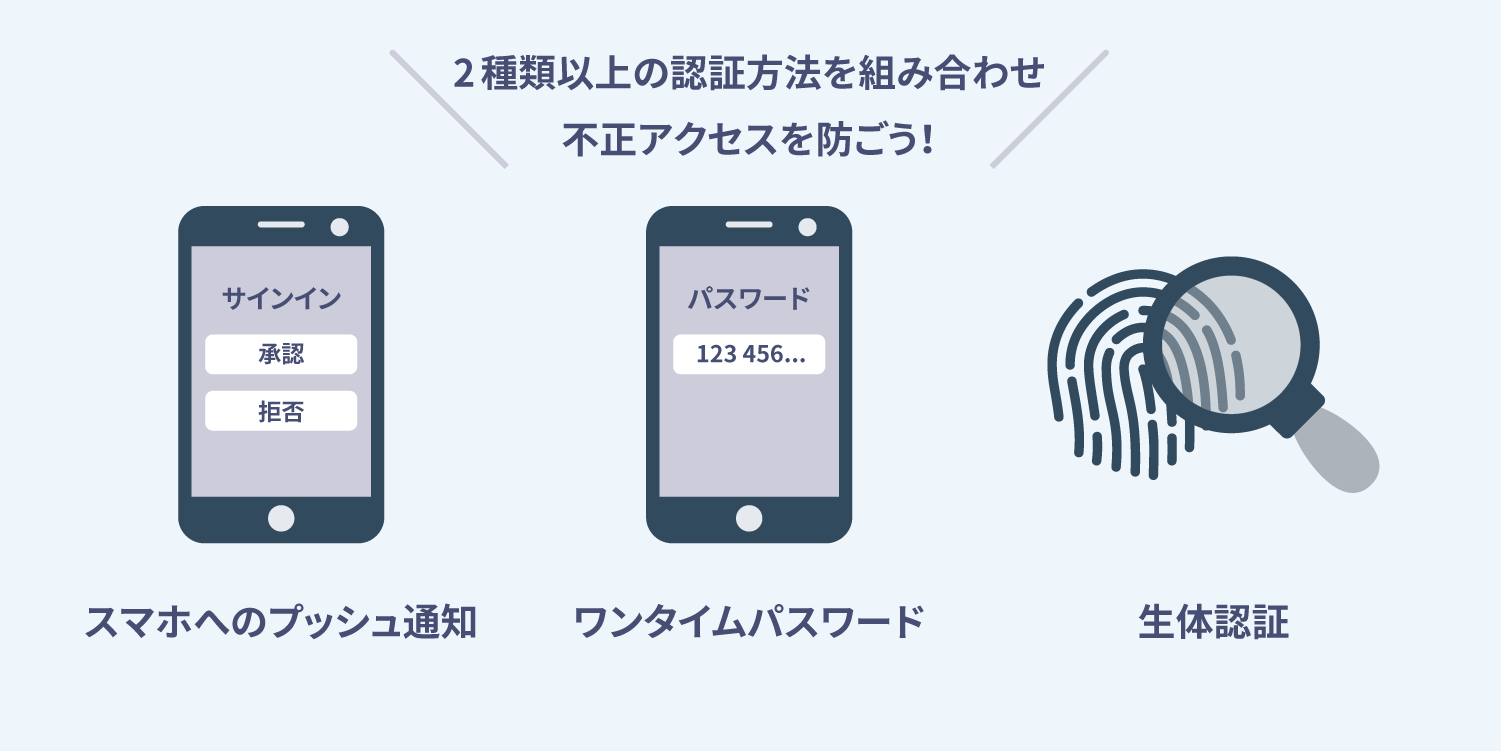

ユーザ認証では、一般的にユーザ名とパスワードが利用されますが、これらの認証情報が第三者に知られてしまうことによる不正アクセスを防ぐために、生体認証やICカード認証、指紋認証やワンタイムパスワードなどを組み合わせた多要素認証と連携することで認証強度を強化できます。

またグループポリシー機能を使うことで、ユーザが利用する端末の自動セットアップ、OSやソフトウェアのアップデートを一元化できるため、システムの運用管理の負担軽減が期待できます。

Cloud Mail SECURITYSUITE 資料ダウンロード

資料ダウンロードシングルサインオンとは?

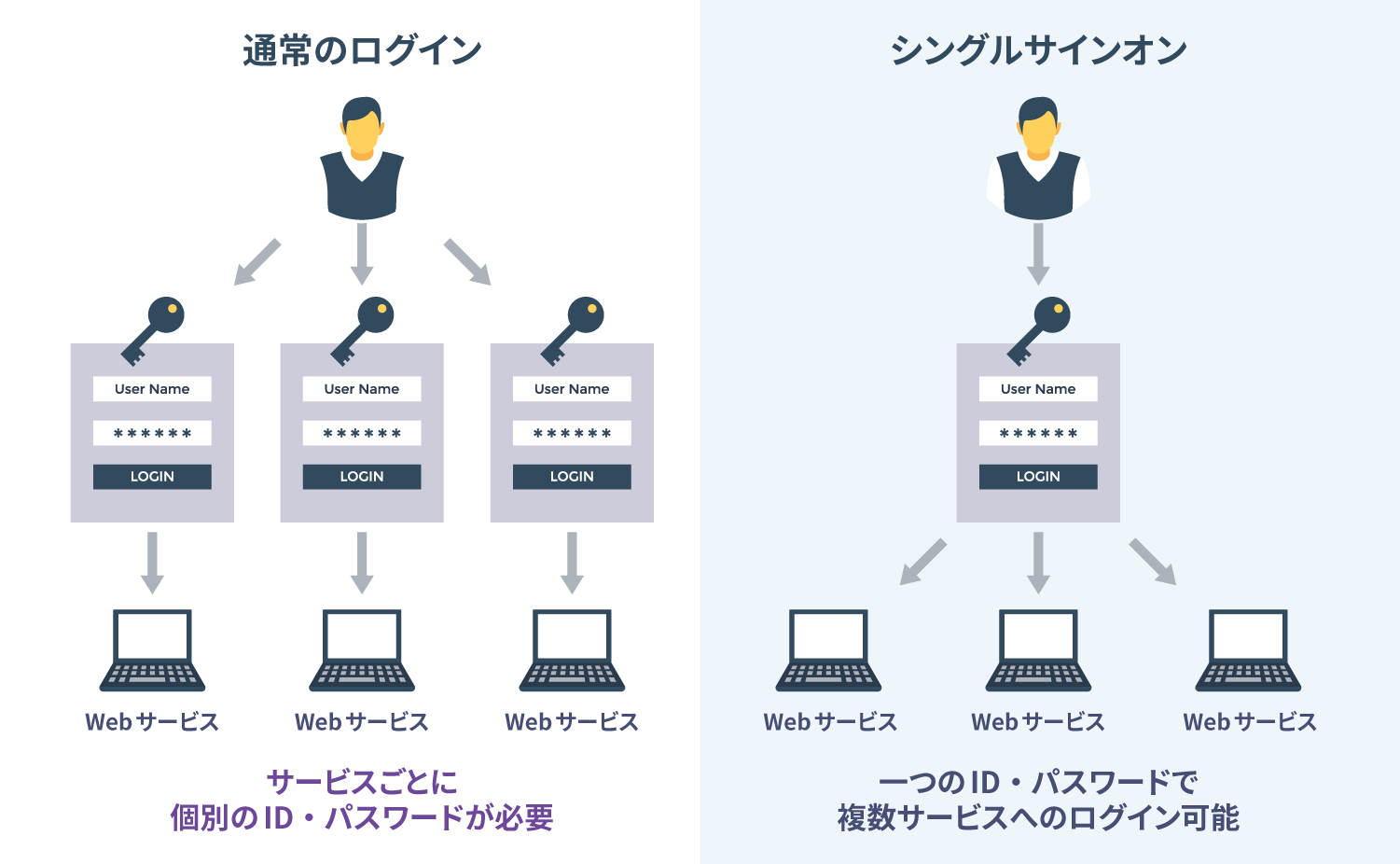

シングルサインオン(Single Sign-On、SSO)とは、ユーザが一度のログイン操作で複数の異なるシステムやサービスへアクセスできるようにする認証プロセスです。これにより、ユーザは各システムごとに異なるIDやパスワードを入力する手間が省け、利便性が向上します。

シングルサインオンで強化できるセキュリティ

組織がシングルサインオン(SSO)を導入する背景には、ユーザ利便性の向上とセキュリティ強化があります。多くの組織が、複数のシステムやアプリケーションを使用しており、各システムごとに異なる認証情報の管理が煩雑になり運用負荷が高まります。シングルサインオン(SSO)により、ユーザは一度のログインで複数のサービスにアクセスでき、パスワードの使い回しを防げることから認証の強度を高められます。また、システム管理者の負担も軽減できます。

利用デバイスの制御

デバイス証明書とシングルサインオン(SSO)を組み合わせることで、デバイス証明書がインストールされた端末のみアクセスを許可する。といったようにユーザが利用する端末・デバイスを制御できます。

パスワード管理負担の軽減、使い回しリスクの低減

ユーザは、複数のアプリケーションに対して異なるパスワードを記憶する必要が無くなります。パスワードの使い回しや、付箋紙へのメモ書き込みといった危険な行為を抑制し、セキュリティリスクを低減します。

多要素認証 (MFA) との連携による不正アクセスのリスク軽減

多要素認証(MFA)とシングルサインオン(SSO) を組み合わせることで、より強固なユーザ認証を実現できます。MFAにより、漏洩した認証情報の利用による不正アクセスのリスクを軽減できます。

ユーザ認証の集中管理とアクセス制御

ユーザ認証とアクセス権限を一元管理できます。セキュリティポリシーやユーザの役割や権限に基づいて、アクセス可能なアプリケーションやリソースの管理が容易になります。

セキュリティ監査の簡素化

ユーザのアクセスログを一元管理できるため、セキュリティイベントの追跡と監査が容易になります。

Cloud Mail SECURITYSUITE 資料ダウンロード

資料ダウンロードActive Directory 連携によるシングルサインオン(SSO)

Active Directory(AD)連携とは、Active Directoryを他のシステムやアプリケーションと統合し、ユーザ認証、アクセス制御、ユーザ管理などを一元化する機能です。

AD連携によるシングルサインオン(SSO)は、Active Directory(AD)の管理下のユーザが一度のログインで複数のシステムやアプリケーションにアクセスできる仕組みです。ADはユーザの認証情報やアクセス権限を一元管理しており、SSOを導入することで、ユーザは各システムに対して個別のログイン情報を入力する必要がなくなります。

これによりログイン手続きが簡略化され、パスワード管理の負担が軽減されるとともに、セキュリティも向上します。AD連携によるSSOは、企業内のITインフラの効率化とセキュリティ強化を図るために広く採用されています。例えば、従業員が社内ポータル、メール、ファイル共有サービスなどにシームレスにアクセスできるようになります。

Cloud Mail SECURITYSUITE 資料ダウンロード

資料ダウンロードAD連携によるシングルサインオンのメリット

AD連携によるシングルサインオンのメリットには、次のようなものがあります。

- ユーザの利便性向上

- セキュリティの強化

- 管理コスト、管理工数の削減

- ユーザの一元管理

ユーザの利便性向上

AD連携によるシングルサインオン(SSO)により、ユーザの利便性が大きく向上します。従来、ユーザは各システムやアプリケーションごとに異なる認証情報で、都度ログインする必要がありました。AD連携によるシングルサインオンを導入することで、ユーザは一度のログインで複数のリソースにアクセスできることからログインの手間が大幅に軽減され、業務効率が向上します。またパスワードの管理負担が軽減され、パスワード忘れやリセットの頻度も減少します。

セキュリティの強化

AD連携によるシングルサインオン(SSO)では一度の認証で複数のシステムにアクセスできるため、パスワードの使い回しや、複数のパスワードを管理するリスクが減少します。定期的に複雑性の高いパスワード更新を自動化したり、多要素認証やデバイス証明書を導入することで、セキュリティレベルを向上できます。また、SSOにより一元化されたログイン履歴やアクセス履歴の監査が容易になります。ユーザの離職時にはADで一括してアクセス権限を無効化できるため、セキュリティリスクを最小限に抑えられます。

管理コスト、管理工数の削減

AD連携によるシングルサインオン(SSO)により、管理コストを削減できます。従来IT管理者は、各システムやアプリケーションごとにユーザアカウントを個別に管理し、アクセス権限を設定する必要がありました。しかしSSOを導入することで、ユーザアカウントやアクセス権限をADで一元管理できます。アカウント管理やパスワードリセットに要する時間と労力を大幅に削減できます。

Cloud Mail SECURITYSUITE 資料ダウンロード

資料ダウンロードAD連携によるシングルサインオンのデメリット

AD連携によるシングルサインオンのデメリットには、次のようなものがあります。

- システム障害時のリスク

- セキュリティリスクの集中

システム障害時のリスク

AD連携によるシングルサインオン(SSO)には、システム障害時のリスクが大きいというデメリットもあります。SSOを通じて複数のシステムにアクセスするため、ADやSSOサーバがダウンすると、すべての連携システムへのアクセスが一時的に不可能になります。これにより業務が停止し、生産性が大幅に低下するリスクがあります。特に重要なシステムへのログイン情報は、シングルサインオン以外の認証手段を別に用意するなどの対策を検討します。

セキュリティリスクの集中

AD連携によるシングルサインオン(SSO)には、ユーザが一度のログインで複数のシステムにアクセスできるメリットがある一方で、シングルサインオンのサービスやアカウントに対して不正アクセスされると、攻撃者がすべての連携システムにアクセスできるリスクが生じます。このため、強力なパスワードポリシーや多要素認証(MFA)の導入が必須です。また定期的なセキュリティ監査や脆弱性管理も欠かせません。

Cloud Mail SECURITYSUITE 資料ダウンロード

資料ダウンロード